日前Windows XP曝新0day漏洞,這是一個基于Windows系統幫助中心程序的0day漏洞,它是由于幫助中心程序進行格式處理時調用hcp協議的一個錯誤引起的。攻擊者利用這個漏洞可以在用戶的電腦上執行任意一個已有程序,比如說一個木馬。或者控制用戶的瀏覽器去訪問別的某些網址。

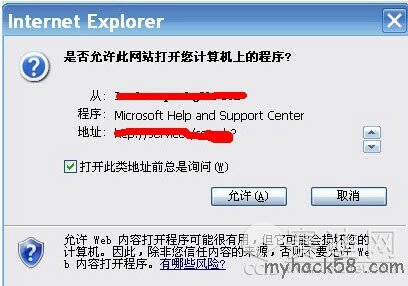

不過,廣大用戶對這一0day漏洞不必過于恐慌,該漏洞僅影響Windows XP和Windows 2003,且目前的惡意代碼只對IE6瀏覽器具有直接有效的攻擊效果。如果您使用的是IE8,屏幕上會不可避免的彈出一個需要用戶手工確認的提示框,除非您自己允許它運行,否則惡意腳本無法跑起來。而這正是它的“狐貍尾巴”。

至于使用Windows 2000、Windows Vista、Windows 7、Windows Server 2008等操作系統的用戶,則不會受到此漏洞的影響。

用戶可以手動輸入命令行操作,徹底杜絕該漏洞的影響,手工處理方法:

打開cmd命令提示符,執行兩條命令。第一條是

|

這一步操作是為了備份HCP協議。

執行第二條命令

|

禁止現有的hcp協議,這樣就不怕該漏洞的影響了。

等微軟出了補丁后,如果您愿意,雙擊備份出來的hcp_backup.reg即可恢復hcp協議。